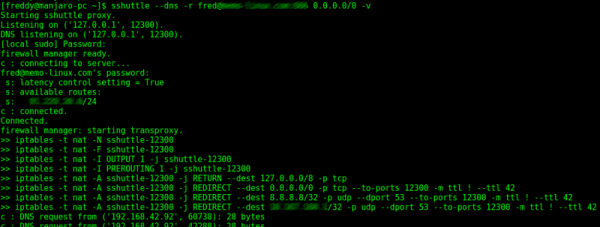

Pour rappel, SSLH est un multiplexeur, qui permet de gérer les requêtes venant du port 443 pour rediriger vers les services SSH et SSL, ce qui permet par exemple de creuser un tunnel SSH et outre passer les règles des proxys professionnel ou tout simplement sécuriser sa connexion lors d’accès à des spots wifi public.

Dans mon cas, depuis que j’ai configuré totalement l’accès à mon blog sur HTTPS, j’ai pu constaté quelques erreurs de timeout.

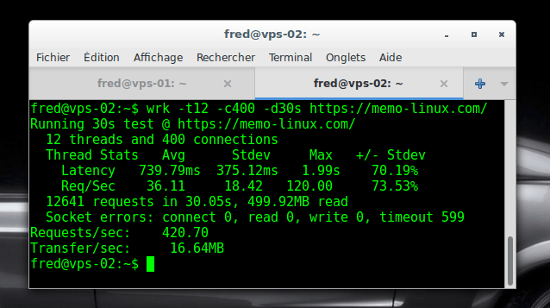

Pour vérifier mon ressenti, j’ai fais quelques tests avec l’outil wrk et effectivement, SSLH tirait un peu la langue et du coup l’accès au blog était dégradé.

sslh : régler le timeout et choisir le protocole ssl par défaut

Pour pallier à ce petit souci, j’ai réglé SSLH de sorte à prioriser l’accès au serveur web via SSL et descendu le timeout à 1 seconde.

Car effectivement, SSLH, par défaut le timeout est réglé à 2 secondes et c’est le protocole SSH qui est priorisé.

- Edition du fichier de configuration de SSLH :

nano /etc/default/sslh

- Ajout des modifications :

DAEMON_OPTS="--user sslh -t1 --on-timeout ssl --listen 0.0.0.0:443 --ssh 127.0.0.1:22 --ssl 127.0.0.1:1443 --pidfile /var/run/sslh/sslh.pid"

systemctl restart sslh

Détails des options apportées :

- t1 : timeout réglé à 1 seconde.

- –on-timeout : si timeout alors rediriger le protocole 443 vers SSL.

Merci pour ces instructions car en effet, quand on configure l’accès à un blog sur HTTPS, il engendre toujours quelques erreurs de timeout. Je vais suivre ces conseils et essayer d’utiliser un protocole ssl par défaut dès maintenant pour voir si les problèmes seront résolu.

Salut camarade,

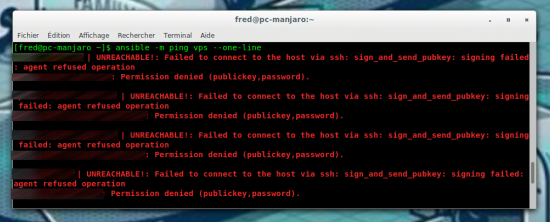

Je reste dubitatif à chaque fois devant tes articles avec sslh. Tu n’as que les ports 80 et 443 permis en sortie de ton proxy d’entreprise ? T’as pas SMTPS (465) ou IMAPS (993) car perso je foutrai le serveur SSH en écoute sur un de ces ports plutôt que passer par sslh.

Tcho !

Salut Cascador,

yep, il n’y a que les ports 80,443 et 21 d’ouvert sur le proxy de sortie (dont je n’ai pas la main). En fait, j’utilise aussi SSLH pour cacher mon serveur SSH derrière le port 443 pour éviter de me faire sniffer et éviter les attaques, est-ce une bonne idée ?

Je te la joue cash ;)

Alors humainement :

– Ça fait un petit moment que je te lis et tu as un niveau d’admin pas de technicien, tu devrais sérieusement songer à te barrer de ton entreprise. Et puis c’est pas comme si les compétences Linux n’étaient pas recherchées

– Tu n’as pas la main mais tu es sûr de ces ports ? Ça me parait vraiment très restreint, tu as testé pour être certain ?

– Tu es dans l’équipe informatique, faire une règle sur le firewall pour ton sysadmin c’est trois minutes et qu’on vienne pas me dire que permettre à un membre de l’équipe de sortir en SSH c’est baisser le niveau de sécurité

Techniquement j’ai regardé et rien de transcendant, à mon avis je serais parti sur cette piste : http://www.lafermeduweb.net/billet/nutty-un-outil-open-source-pour-partager-des-sessions-ssh-1744.html

Sinon tu fais un rebond ssh à partir du serveur d’un pote qui lui aura son port 443 dispo.

Tcho !

Répondu par mail ;-)

Merci pour tes astuces ! Ça me sert beaucoup !